W ostatniej części serii przyjrzeliśmy się, jak możesz zarządzać komputerami z systemem Windows i korzystać z nich z dowolnego miejsca, o ile znajdujesz się w tej samej sieci. Ale co, jeśli nie jesteś?

Koniecznie sprawdź poprzednie artykuły z tej serii Geek School na Windows 7:

- Przedstawiamy szkołę poradnikówTo

- Aktualizacje i migracje

- Konfiguracja urządzeń

- Zarządzanie dyskami

- Zarządzanie aplikacjami

- Zarządzanie Internet Explorerem

- Podstawy adresowania IP

- Sieć

- Sieć bezprzewodowa

- zapora systemu Windows

- Administracja zdalna

I czekaj na resztę serialu przez cały ten tydzień.

Ochrona dostępu do sieci

Ochrona dostępu do sieci to próba firmy Microsoft kontrolowania dostępu do zasobów sieciowych na podstawie stanu klienta próbującego się z nimi połączyć. Na przykład w sytuacji, gdy jesteś użytkownikiem laptopa, może być wiele miesięcy, w których jesteś w podróży i nie podłączasz laptopa do sieci firmowej. W tym czasie nie ma gwarancji, że Twój laptop nie zostanie zainfekowany wirusem lub złośliwym oprogramowaniem, ani że otrzymasz nawet aktualizacje definicji antywirusowych.

W tej sytuacji, gdy wrócisz do biura i podłączysz maszynę do sieci, NAP automatycznie określi kondycję maszyn na podstawie polityki, którą ustawiłeś na jednym z serwerów NAP. Jeśli urządzenie podłączone do sieci nie przejdzie kontroli stanu, zostanie automatycznie przeniesione do sekcji sieci z super ograniczeniami, zwanej strefą naprawczą. W strefie naprawczej serwery naprawcze automatycznie spróbują rozwiązać problem z komputerem. Oto kilka przykładów:

- Jeśli zapora jest wyłączona, a zasady wymagają jej włączenia, serwery naprawcze włączyłyby zaporę.

- Jeśli zasady dotyczące kondycji stwierdzają, że musisz mieć najnowsze aktualizacje systemu Windows, a nie, możesz mieć serwer WSUS w strefie naprawczej, który zainstaluje najnowsze aktualizacje na kliencie.

Twoja maszyna zostanie przeniesiona z powrotem do sieci firmowej tylko wtedy, gdy zostanie uznana za zdrową przez serwery NAP. Istnieją cztery różne sposoby wymuszania NAP, z których każdy ma swoje zalety:

- VPN – Korzystanie z metody egzekwowania VPN jest przydatne w firmie, w której masz telepracowników pracujących zdalnie z domu, korzystających z własnych komputerów. Nigdy nie masz pewności, jakie złośliwe oprogramowanie ktoś może zainstalować na komputerze, nad którym nie masz kontroli. W przypadku korzystania z tej metody kondycja klienta będzie sprawdzana za każdym razem, gdy inicjuje połączenie VPN.

- DHCP – W przypadku korzystania z metody wymuszania DHCP klient nie otrzyma prawidłowych adresów sieciowych z serwera DHCP, dopóki nie zostaną one uznane za zdrowe przez infrastrukturę NAP.

- IPsec – IPsec to metoda szyfrowania ruchu sieciowego za pomocą certyfikatów. Chociaż nie jest to bardzo powszechne, można również użyć protokołu IPsec do wymuszenia ochrony NAP.

- 802.1x – 802.1x jest również czasami nazywane uwierzytelnianiem opartym na portach i jest metodą uwierzytelniania klientów na poziomie przełącznika. Używanie 802.1x do egzekwowania zasad NAP jest standardową praktyką w dzisiejszym świecie.

Połączenia telefoniczne

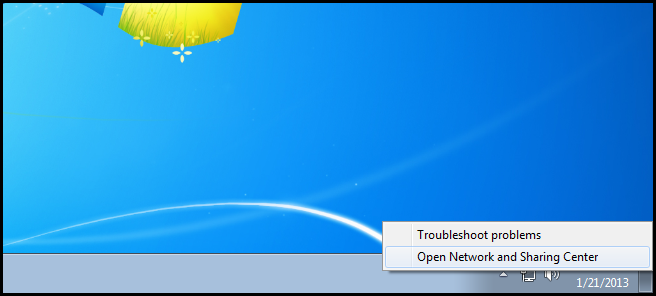

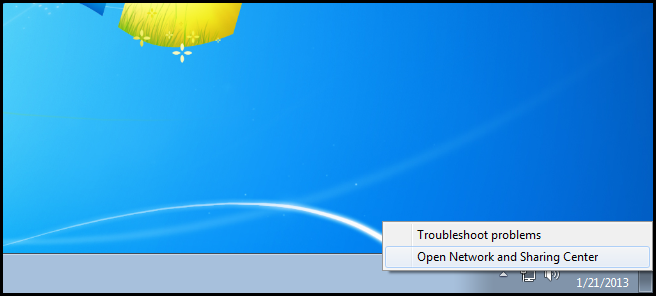

Z jakiegoś powodu w dzisiejszych czasach Microsoft nadal chce, abyś wiedział o tych prymitywnych połączeniach telefonicznych. Połączenia telefoniczne wykorzystują analogową sieć telefoniczną, znaną również jako POTS (Plain Old Telephone Service), aby przesyłać informacje z jednego komputera do drugiego. Robią to za pomocą modemu, który jest kombinacją słów modulować i demodulować. Modem jest podłączany do komputera, zwykle za pomocą kabla RJ11, i moduluje cyfrowe strumienie informacji z komputera na sygnał analogowy, który można przesyłać liniami telefonicznymi. Kiedy sygnał dociera do miejsca przeznaczenia, jest demodulowany przez inny modem i zamieniany z powrotem na sygnał cyfrowy, który komputer może zrozumieć. Aby utworzyć połączenie dial-up, kliknij prawym przyciskiem myszy ikonę stanu sieci i otwórz Centrum sieci i udostępniania.

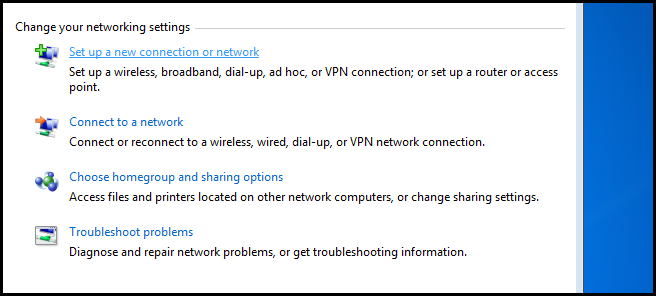

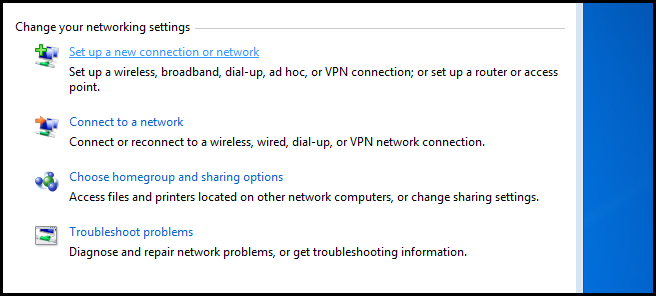

Następnie kliknij hiperłącze Skonfiguruj nowe połączenie lub sieć.

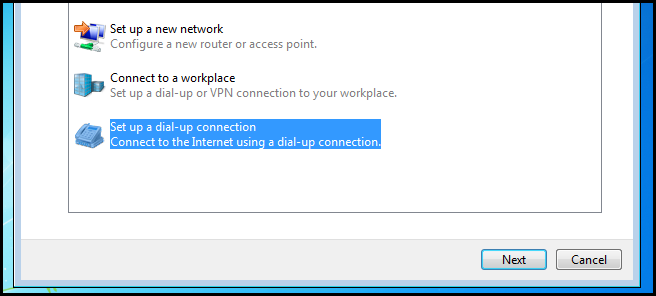

Teraz wybierz opcję Skonfiguruj połączenie telefoniczne i kliknij Dalej.

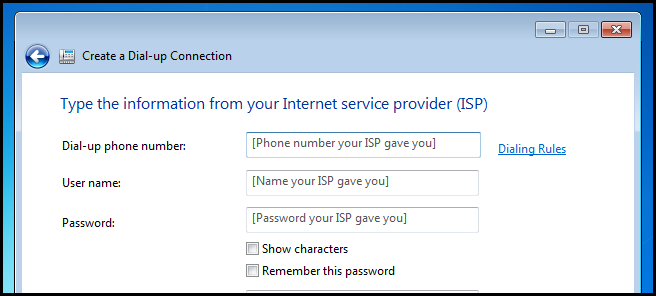

Tutaj możesz podać wszystkie wymagane informacje.

Uwaga: jeśli otrzymasz pytanie, które wymaga skonfigurowania połączenia telefonicznego na egzaminie, podadzą odpowiednie szczegóły.

Wirtualne sieci prywatne

Wirtualne sieci prywatne to prywatne tunele, które można ustanowić w sieci publicznej, takiej jak Internet, dzięki czemu można bezpiecznie połączyć się z inną siecią.

Na przykład możesz ustanowić połączenie VPN z komputera w sieci domowej do sieci firmowej. W ten sposób wyglądałoby to tak, jakby komputer w sieci domowej był naprawdę częścią sieci firmowej. W rzeczywistości możesz nawet łączyć się z udziałami sieciowymi i tak, jakbyś wziął komputer i fizycznie podłączył go do sieci roboczej za pomocą kabla Ethernet. Jedyną różnicą jest oczywiście szybkość: zamiast szybkości Gigabit Ethernet, które byłyby fizycznie w biurze, będziesz ograniczony szybkością połączenia szerokopasmowego.

Prawdopodobnie zastanawiasz się, jak bezpieczne są te „prywatne tunele”, ponieważ „tunelują” przez Internet. Czy każdy może zobaczyć Twoje dane? Nie, nie mogą, a to dlatego, że szyfrujemy dane przesyłane przez połączenie VPN, stąd nazwa wirtualna sieć „prywatna”. Protokół używany do enkapsulacji i szyfrowania danych przesyłanych przez sieć należy do Ciebie, a system Windows 7 obsługuje następujące elementy:

Uwaga: Niestety te definicje musisz znać na pamięć do egzaminu.

- Protokół tunelowania punkt-punkt (PPTP) – Protokół Point to Point Tunneling Protocol umożliwia hermetyzację ruchu sieciowego w nagłówku IP i przesyłanie go przez sieć IP, taką jak Internet.

- Kapsułkowanie: Ramki PPP są enkapsulowane w datagramie IP przy użyciu zmodyfikowanej wersji GRE.

- Szyfrowanie: Ramki PPP są szyfrowane przy użyciu szyfrowania Microsoft Point-to-Point Encryption (MPPE). Klucze szyfrowania są generowane podczas uwierzytelniania przy użyciu protokołów Microsoft Challenge Handshake Authentication Protocol w wersji 2 (MS-CHAP v2) lub Extensible Authentication Protocol-Transport Layer Security (EAP-TLS).

- Protokół tunelowania warstwy 2 (L2TP) – L2TP to bezpieczny protokół tunelowania używany do przesyłania ramek PPP za pomocą protokołu internetowego, częściowo oparty na PPTP. W przeciwieństwie do PPTP, implementacja L2TP firmy Microsoft nie używa MPPE do szyfrowania ramek PPP. Zamiast tego L2TP używa protokołu IPsec w trybie transportu dla usług szyfrowania. Połączenie L2TP i IPsec jest znane jako L2TP/IPsec.

- Kapsułkowanie: Ramki PPP są najpierw owijane nagłówkiem L2TP, a następnie nagłówkiem UDP. Wynik jest następnie hermetyzowany przy użyciu protokołu IPSec.

- Szyfrowanie: Wiadomości L2TP są szyfrowane za pomocą szyfrowania AES lub 3DES przy użyciu kluczy wygenerowanych w procesie negocjacji IKE.

- Protokół bezpiecznego tunelowania gniazd (SSTP) – SSTP to protokół tunelowania wykorzystujący HTTPS. Ponieważ port TCP 443 jest otwarty w większości zapór korporacyjnych, jest to doskonały wybór dla krajów, które nie zezwalają na tradycyjne połączenia VPN. Jest również bardzo bezpieczny, ponieważ do szyfrowania używa certyfikatów SSL.

- Kapsułkowanie: Ramki PPP są enkapsulowane w datagramach IP.

- Szyfrowanie: Wiadomości SSTP są szyfrowane przy użyciu protokołu SSL.

- Internetowa wymiana kluczy (IKEv2) – IKEv2 to protokół tunelowania wykorzystujący protokół trybu tunelu IPsec przez port UDP 500.

- Kapsułkowanie: IKEv2 hermetyzuje datagramy przy użyciu nagłówków IPSec ESP lub AH.

- Szyfrowanie: Wiadomości są szyfrowane za pomocą szyfrowania AES lub 3DES przy użyciu kluczy wygenerowanych w procesie negocjacji IKEv2.

Wymagania serwera

Uwaga: Oczywiście możesz mieć inne systemy operacyjne skonfigurowane jako serwery VPN. Są to jednak wymagania, aby uruchomić serwer VPN z systemem Windows.

Aby umożliwić użytkownikom tworzenie połączeń VPN z Twoją siecią, musisz mieć serwer z systemem Windows Server i zainstalowanymi następującymi rolami:

- Routing i dostęp zdalny (RRAS)

- Serwer zasad sieciowych (NPS)

Będziesz także musiał skonfigurować DHCP lub przydzielić statyczną pulę adresów IP, z której mogą korzystać komputery łączące się przez VPN.

Tworzenie połączenia VPN

Aby połączyć się z serwerem VPN, kliknij prawym przyciskiem myszy ikonę stanu sieci i otwórz Centrum sieci i udostępniania.

Następnie kliknij hiperłącze Skonfiguruj nowe połączenie lub sieć.

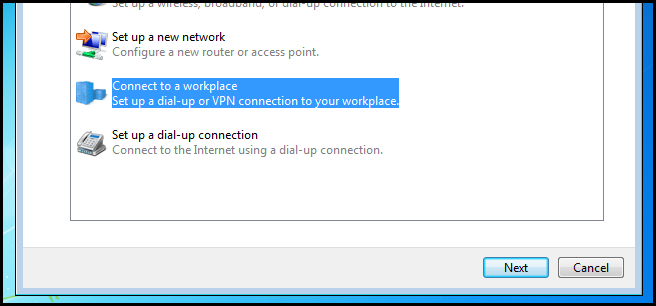

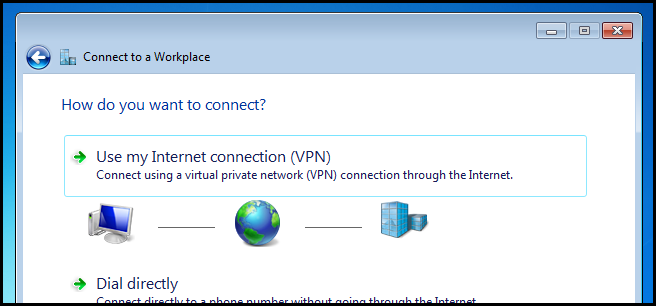

Teraz wybierz połączenie z miejscem pracy i kliknij Dalej.

Następnie wybierz korzystanie z istniejącego połączenia szerokopasmowego.

P

P

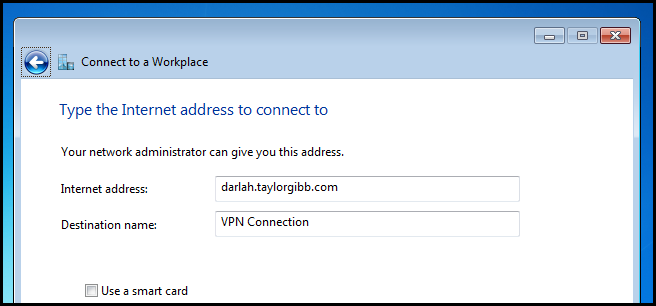

Teraz musisz wprowadzić adres IP lub nazwę DNS serwera VPN w sieci, z którą chcesz się połączyć. Następnie kliknij dalej.

Następnie wprowadź swoją nazwę użytkownika i hasło i kliknij Połącz.

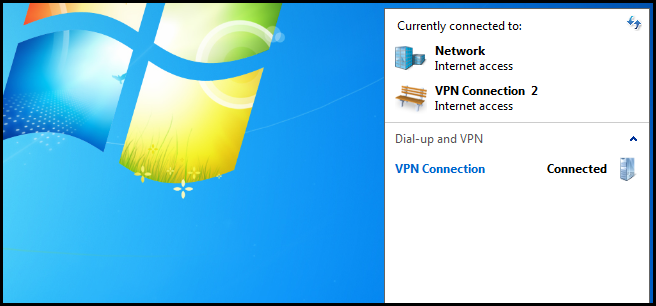

Po połączeniu będziesz mógł sprawdzić, czy masz połączenie z VPN, klikając ikonę stanu sieci.

Praca domowa

- Przeczytać następujący artykuł w TechNet, która prowadzi Cię przez planowanie bezpieczeństwa VPN.

Uwaga: Dzisiejsza praca domowa jest trochę poza zakresem egzaminu 70-680, ale da ci solidne zrozumienie tego, co dzieje się za kulisami, gdy łączysz się z VPN z Windows 7.

Jeśli masz jakieś pytania, możesz do mnie tweetować @taybgibblub po prostu zostaw komentarz.