Wireshark to szwajcarski scyzoryk narzędzi do analizy sieci. Niezależnie od tego, czy szukasz ruchu peer-to-peer w swojej sieci, czy po prostu chcesz zobaczyć, do jakich witryn uzyskuje dostęp określony adres IP, Wireshark może pracować dla Ciebie.

Wcześniej przedstawiliśmy wprowadzenie do Wireshark., a ten post opiera się na naszych poprzednich postach. Pamiętaj, że przechwytywanie musi odbywać się w miejscu w sieci, w którym widać wystarczający ruch sieciowy. Jeśli przechwytywanie odbywa się na lokalnej stacji roboczej, prawdopodobnie nie zobaczysz większości ruchu w sieci. Wireshark może robić przechwytywanie ze zdalnej lokalizacji — sprawdź nasz wpis o sztuczkach Wireshark, aby uzyskać więcej informacji na ten temat.

Identyfikowanie ruchu peer-to-peer

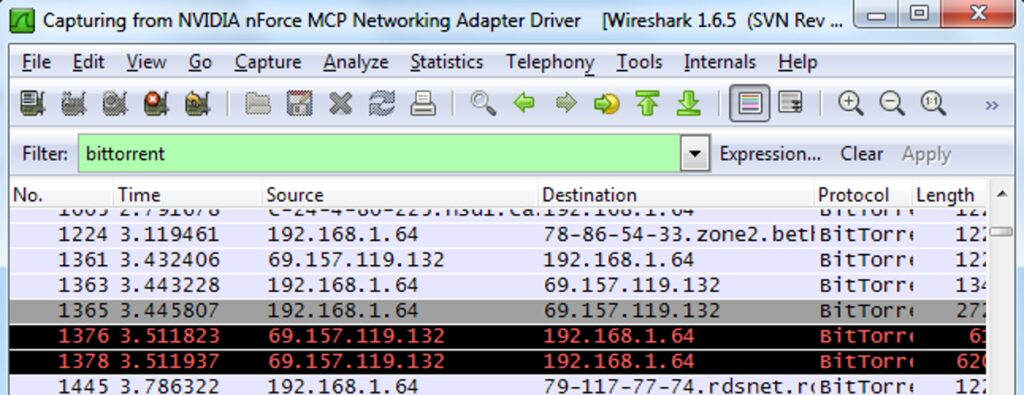

Kolumna protokołu Wireshark wyświetla typ protokołu każdego pakietu. Jeśli patrzysz na przechwytywanie Wireshark, możesz zobaczyć czający się w nim BitTorrent lub inny ruch peer-to-peer.

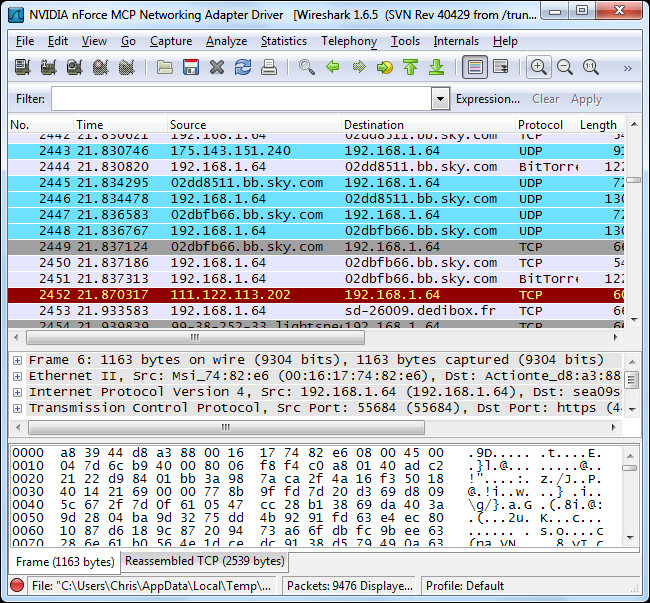

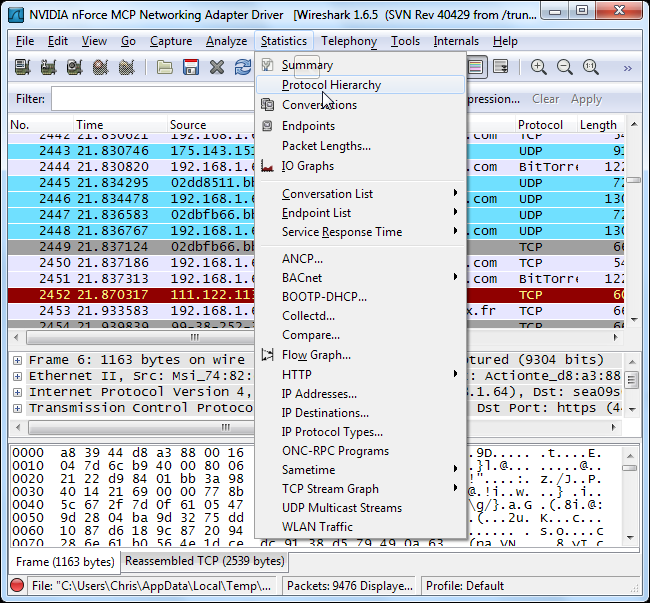

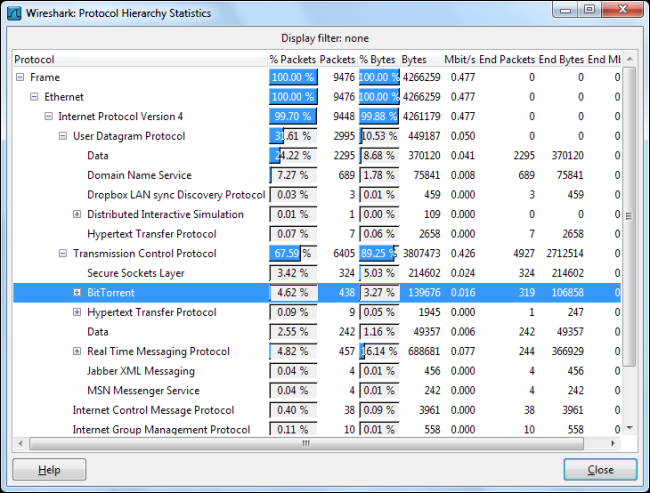

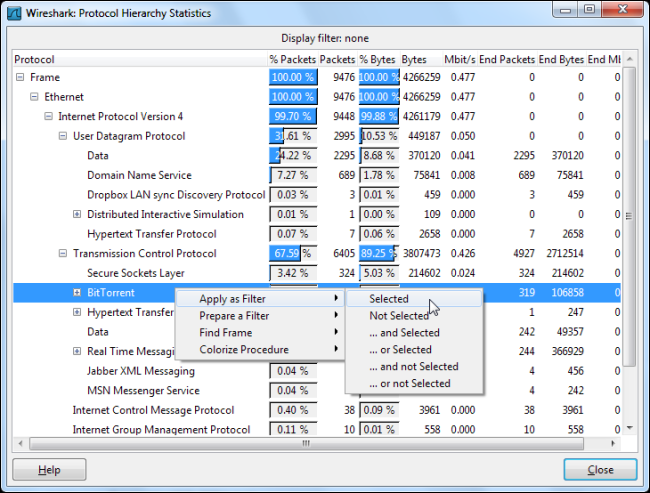

Możesz zobaczyć, jakie protokoły są używane w Twojej sieci, z Hierarchia protokołów narzędzie, znajdujące się pod Statystykamenu.

To okno pokazuje podział użycia sieci według protokołu. Stąd widzimy, że prawie 5 procent pakietów w sieci to pakiety BitTorrent. To nie brzmi zbyt dużo, ale BitTorrent używa również pakietów UDP. Prawie 25 procent pakietów sklasyfikowanych jako pakiety danych UDP to również ruch BitTorrent.

Możemy wyświetlić tylko pakiety BitTorrent, klikając prawym przyciskiem myszy protokół i stosując go jako filtr. Możesz zrobić to samo dla innych typów ruchu peer-to-peer, które mogą być obecne, takich jak Gnutella, eDonkey lub Soulseek.

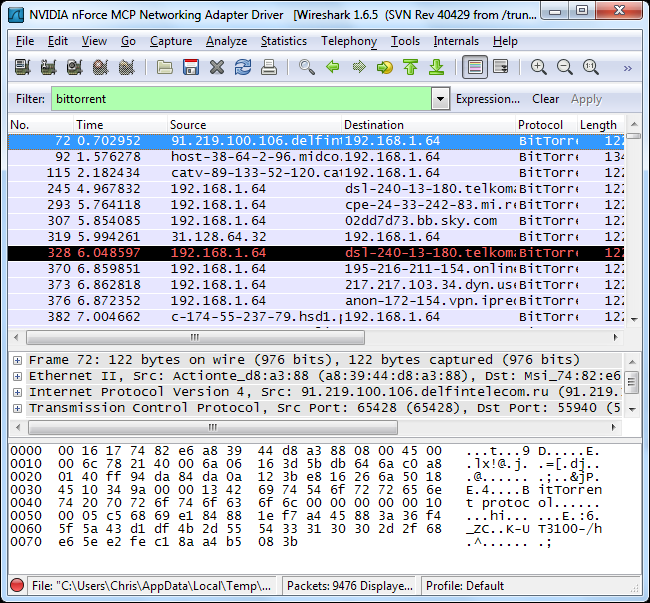

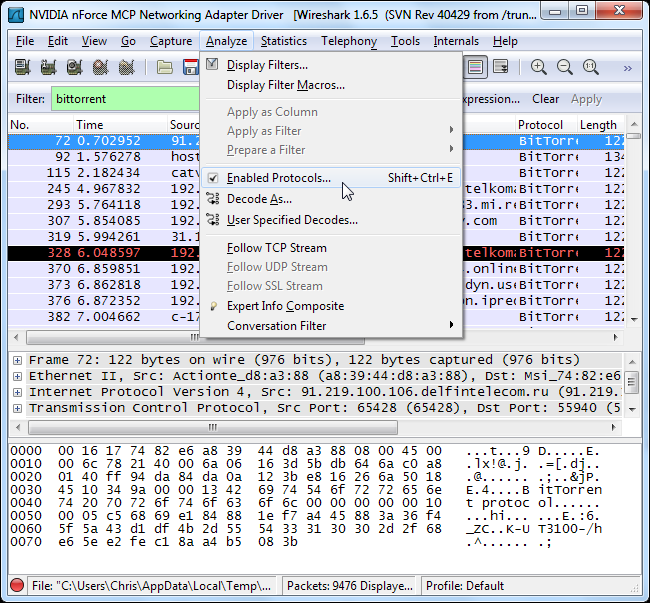

Użycie opcji Zastosuj filtr powoduje zastosowanie filtra „Bittorrent.” Możesz pominąć menu prawego przycisku myszy i wyświetlić ruch protokołu, wpisując jego nazwę bezpośrednio w polu Filtr.

Z filtrowanego ruchu widzimy, że lokalny adres IP 192.168.1.64 używa BitTorrenta.

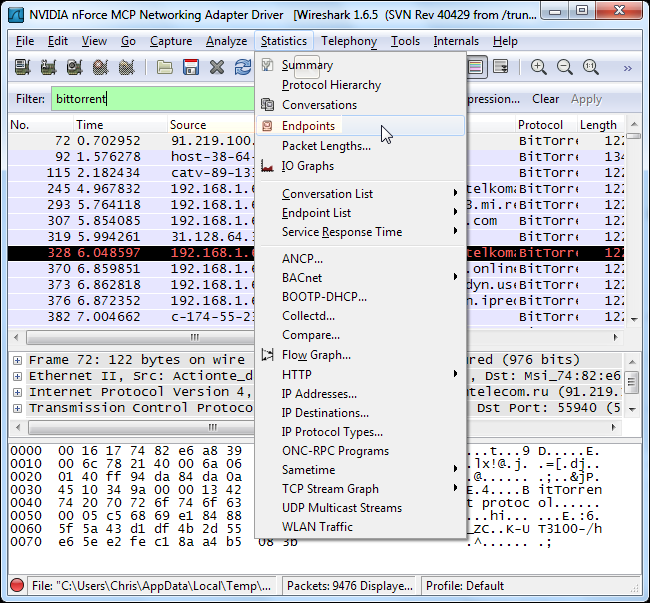

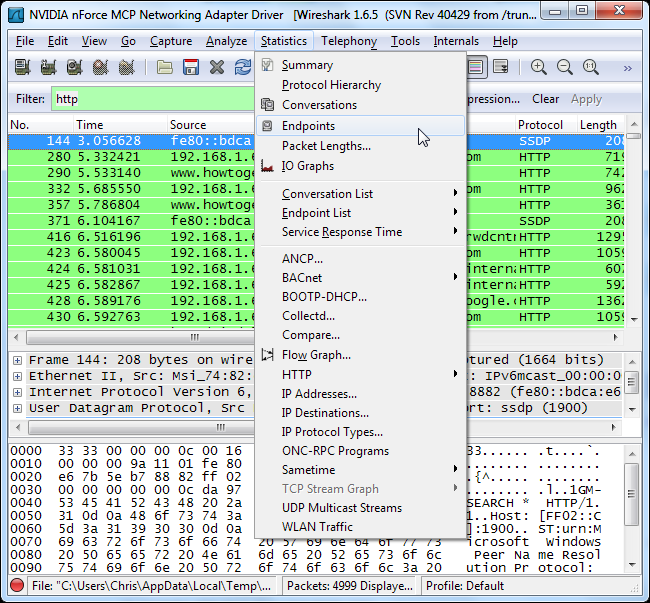

Aby wyświetlić wszystkie adresy IP za pomocą BitTorrent, możemy wybrać Punkty końcowe w Statystyka menu.

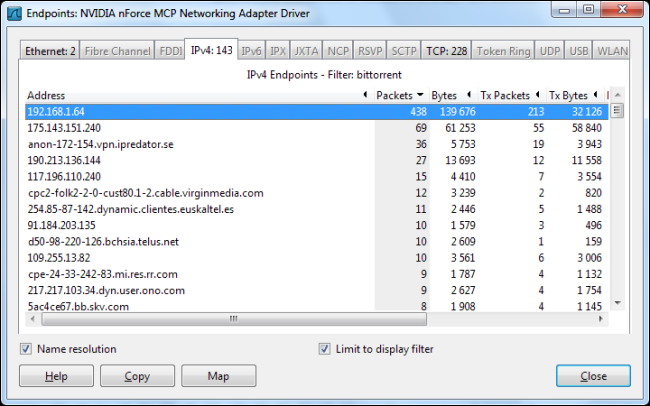

Kliknij na IPv4 i włącz „Ogranicz do filtra wyświetlania” pole wyboru. Zobaczysz zarówno zdalny, jak i lokalny adres IP powiązany z ruchem BitTorrent. Lokalne adresy IP powinny pojawić się na górze listy.

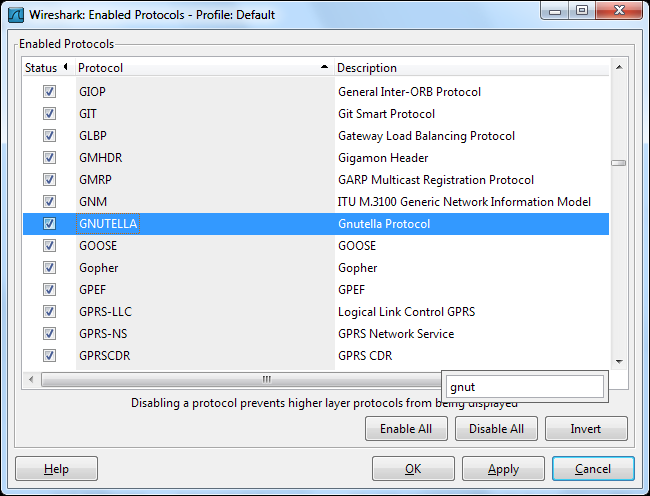

Jeśli chcesz zobaczyć różne typy protokołów obsługiwanych przez Wireshark i ich nazwy filtrów, wybierz Włączone protokoły pod Analizować menu.

Możesz rozpocząć wpisywanie protokołu, aby go wyszukać w oknie Włączone protokoły.

Monitorowanie dostępu do strony internetowej

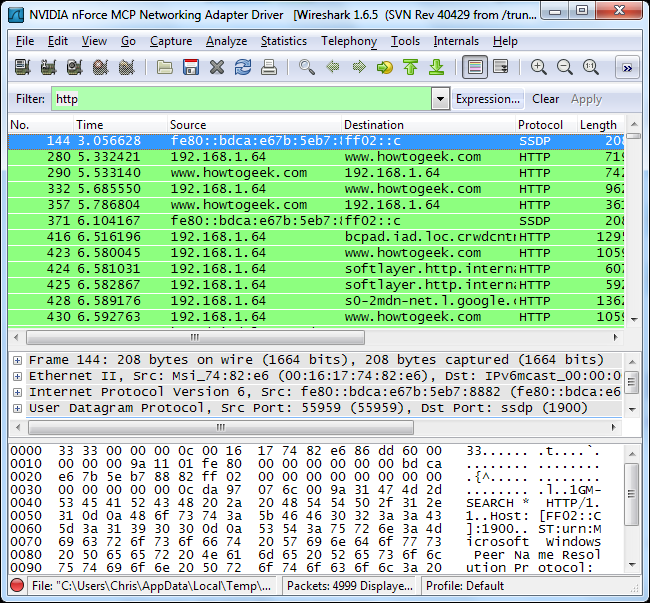

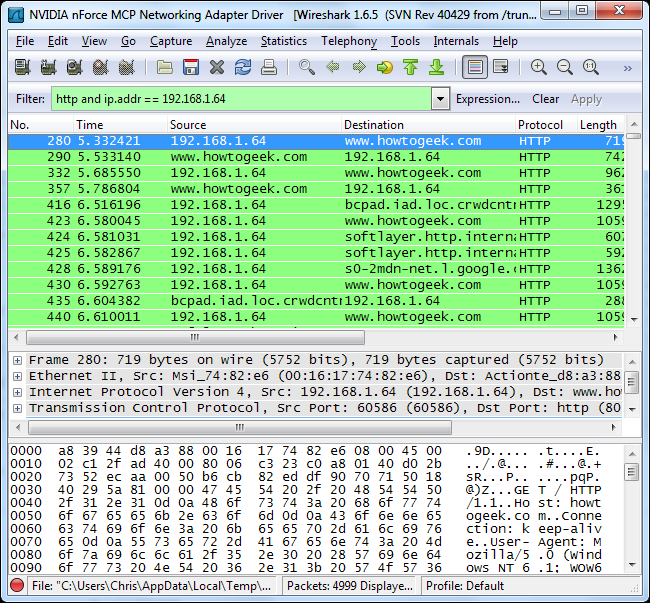

Teraz, gdy wiemy, jak podzielić ruch według protokołu, możemy wpisać „http” w polu Filtr, aby zobaczyć tylko ruch HTTP. Po zaznaczeniu opcji „Włącz rozpoznawanie nazw sieciowych” zobaczymy nazwy witryn, do których uzyskuje się dostęp w sieci.

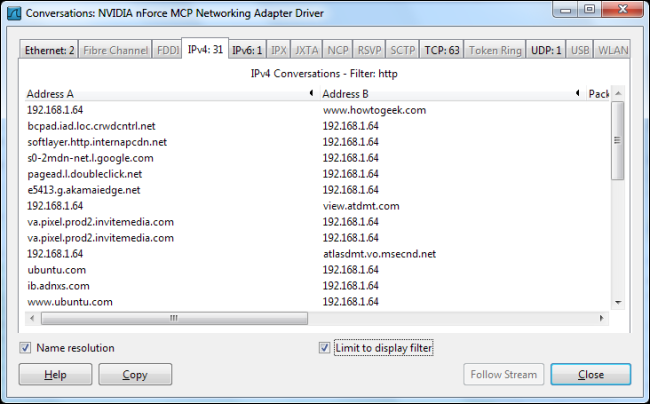

Po raz kolejny możemy użyć Punkty końcowe opcja w Statystyka menu.

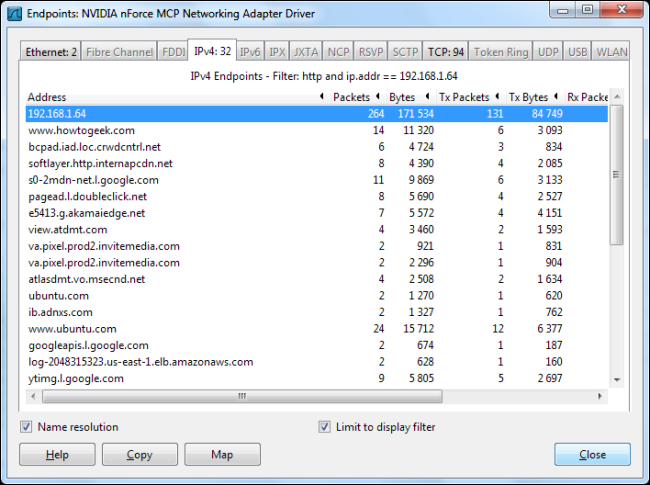

Kliknij na IPv4 i włącz „Ogranicz do filtra wyświetlania” ponownie pole wyboru. Powinieneś również upewnić się, że „Rozpoznawanie nazw” pole wyboru jest włączone lub zobaczysz tylko adresy IP.

Stąd możemy zobaczyć odwiedzane strony internetowe. Na liście pojawią się również sieci reklamowe i strony internetowe osób trzecich, które obsługują skrypty używane w innych witrynach.

Jeśli chcemy podzielić to na konkretny adres IP, aby zobaczyć, co przegląda pojedynczy adres IP, możemy to zrobić. Użyj połączonego filtra http i ip.addr == [IP address] aby zobaczyć ruch HTTP powiązany z określonym adresem IP.

Otwórz ponownie okno dialogowe Punkty końcowe, a zobaczysz listę witryn, do których uzyskuje się dostęp z tego konkretnego adresu IP.

To wszystko tylko zarysowuje powierzchnię tego, co możesz zrobić z Wireshark. Możesz zbudować znacznie bardziej zaawansowane filtry, a nawet użyć narzędzia Firewall ACL Rules z naszego wpisu ze sztuczkami Wireshark, aby łatwo blokować rodzaje ruchu, które tutaj znajdziesz.